Bezpieczeństwo w sieci: zagrożenia dla dzieci i sposoby ich unikania

Temat bezpieczeństwa w sieci jest tematem niezwykle szerokim. Na początek spójrzmy na dane: Wg badań nastolatki są grupą najintensywniej korzystającą z internetu (regularne korzystanie deklaruje 99,2%). Dokładne określenie średniego czasu spędzanego w sieci jest ze względów metodologicznych trudne, ale autorzy badania Nastolatki 3.0 w edycji z 2020 r. oszacowali je na średnio 4 godz. 50 min w dzień powszedni i 6 godz. 10 min w weekend. Dzieci i młodzi ludzie, niemal bez wyjątku mają zarówno domowy, jak i mobilny dostęp do sieci. Jednak patrzenie na bezpieczeństwo tylko z perspektywy świata wirtualnego jest niewystarczające. Dlaczego?

Żyjemy w bardzo dynamicznych czasach, w których postęp technologiczny sprawił, że oprócz dawnych zagrożeń dla dzieci, pojawiły się nowe - te w świecie wirtualnym. Eksperci (firmy specjalizujące się w tej dziedzinie) nieustannie odkrywają nowe sposoby ataków i łatają swoje oprogramowanie. Wycieki całych i ściśle chronionych baz danych, poddają w wątpliwość, czy w ogóle jesteśmy w stanie zapanować nad tymi wszystkimi zagrożeniami w sieci?

Wiele firm prowadzi specjalne kursy dla dorosłych i dzieci dotyczące bezpieczeństwa w Internecie, pokazując przykłady zagrożeń oraz sposoby ich unikania. Jednak mnogość możliwych niebezpieczeństw jest tak ogromna, że nie sposób pokazać ich wszystkich.

Dlatego w KidsPRO podchodzimy do tematu bezpieczeństwa w sieci w odmienny sposób, bo zamiast skupiać się na nowych zagrożeniach, na świecie wirtualnym, odkrywamy DNA każdego możliwego zagrożenia, gdyż wszystkie są zbudowane według tego samego schematu. Gdy dziecko pozna klucz, DNA każdego sposobu ataku, wtedy przy pomocy praktycznego treningu zdobędzie sprawność do wykrywania zagrożeń w świecie wirtualnym. Ale nie tylko w nim, bo te same zagrożenia istnieją w świecie biologii, matematyki, motoryzacji, książkach, reklamie, TV, firmach pożyczkowych i wielu innych.

Bezpieczeństwo w sieci a szczęście

Każdy człowiek niezależnie od wieku, stanu majątkowego, rasy, płci dąży do jednego celu: szczęścia. Choć czasem łapiemy się za głowę, jak ktoś może postępować w dany sposób, to jednak w ostateczności odkrywamy, że choćby zachowanie było najbardziej absurdalne i niezgodne z ogólnie przyjętymi wartościami, to ta osoba również robi to, by być szczęśliwym. Tylko być może błędnie rozpoznała dobro.

Żeby to szczęście osiągnąć każda osoba poszukuje dobra, które jej pomoże w dotarciu do tego celu. Każdy zdrowy człowiek ma zmysły wzroku, smaku, słuchu, myślenia, potrafi się poruszać w poszukiwaniu dobra. Niezależnie czy będzie to coś do zjedzenia, wypicia, ubrania czy coś do przemieszczania się, a nawet czy będzie to nauka matematyki - zawsze jest to poszukiwanie potrzebnego dobra. Człowiek obdarzony wieloma zmysłami, ale przede wszystkim rozumem będzie obserwował rzeczywistość i ją analizował, korzystał z wiedzy swojej, ale także z doświadczenia innych ludzi, by poprawnie odkrywać dobro i umieć je odróżnić od tego pozornego.

Gdy człowiek jest mały i nie ma wykształconego jeszcze doświadczenia jest całkowicie zależny od swoich rodziców, którzy dobro wybierają i je pokazują. Po jakimś czasie dziecko, dzięki rodzicom, uczy się i samodzielnie zdobywa sprawność wybierania dobra - tego najpilniejszego jak jedzenie, picie, ubranie. W późniejszym okresie dzięki nauczycielom dziecko zdobywa sprawność poprawnego liczenia, pisania, budowy świata na biologii, geografii, chemii, czy fizyce itp.

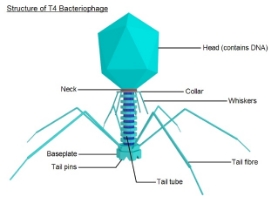

Jak wygląda DNA każdego zagrożenia?

Rysunek 1 zdjęcie ze strony: Virus

Mając powyższą skróconą wiedzę na temat celu każdego człowieka i jego naturalnej potrzebie szukania dobra, możemy łatwo zobaczyć jak działa każde zagrożenie - to ze świata biologii, matematyki, to w piekarni, to w reklamie tzw. chwilówek. W DNA każdego zagrożenia jest udawanie prawdziwego dobra, którego człowiek szuka, by zaspokoić jakąś swoją potrzebę. Zadaniem atakującego jest wprowadzenie w błąd zmysłów człowieka, odwrócenie uwagi, wyolbrzymienie zalet produktów. Aby to osiągnąć atakujący stosuje te same techniki, jakie są widoczne w świecie przyrody np.: wtapianie się w tłum, używanie autorytetu otoczenia, jaskrawe wyróżnianie się, obietnica pożądanego efektu bez wysiłku i bez zmiany nawyków itp.

Zagrożenia w sieci i w rzeczywistości

Wszystkie powyższe działania mają za cel przekroczenie granicy i wtargnięcie do środka "organizmu" przeróżnie rozumianego - od pojedynczej komórki, poprzez ludzkie ciało, ale także np.: system zabezpieczeń samochodu, czy serwer strony www. Atakujący wie, że celem granicy jest właśnie wykrywanie intruzów i ochrona wnętrza organizmu przed zewnętrznymi atakami, ale po przekroczeniu granicy, fortyfikacje nie są już tak silne. W momencie ich przekroczenia intruz może się dalej rozwijać, zazwyczaj w sposób niezauważalny.

Mając ten klucz spróbujmy odkryć kilka zagrożeń w świecie przyrody, matematyki, reklamy, ale także w świecie wirtualnym.

Zagrożenia w świecie przyrody

Dobrym przykładem ze świata przyrody są trujące grzyby. Niektóre kuszą swoją ofiarę jaskrawymi pięknym barwami (muchomor czerwony), wyróżniają się z tłumu innych dobrych grzybów.

Zaś inne wtapiają się w tłum i do końca udają prawdziwego dobrego grzyba (muchomor sromotnikowy).

Spożycie muchomora powoduje szybkie efekty, gdyż w przeciągu paru godzin trucizna powoduje zniszczenie wątroby i śmierć (źródło: PoradnikZdrowie). W przypadku spożycia muchomora bardzo łatwo odnaleźć przyczynę zniszczenia, jednak duża część toksyn jak np.: marihuana, papierosy, zatruwają organizm powoli i skutki uboczne może obserwować dopiero po długim czasie.

Zagrożenie w świecie organizmów

Rysunek 2 Źródło: nomnomnow

Kolejnym przykładem ze świata biologii jest nasz własny system immunologiczny, który już od pierwszej sekundy życia uczy się rozpoznawać zagrożenia ze świata zewnętrznego. Początkowo wsparty systemem immunologicznym matki, następnie staje się samodzielny. Droga do samodzielności często okupiona jest zachorowaniem, gdy przez granice naszego organizmu przenikną bakterie i wirusy. Często początkowo wydają się one dla naszego organizmu niegroźne i dopiero, gdy zaczną swój prawdziwy atak, okazuje się że musimy wytworzyć przeciwciała, które zlikwidują najeźdźcę.

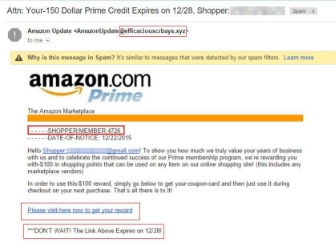

Zagrożenie w świecie IT

*Rysunek 3 *

W świecie IT również jest wykorzystywany dokładnie ten sam mechanizm, poniżej link do krótkiego filmu, który demonstruje dokładnie taki sam scenariusz. Na filmie pokazany jest dysk SSD o pojemności aż 16 TB i niewiarygodnej cenie, bo jedynie 80$. Dysk ten jest zapewne dystrybuowany za pomocą jakiejś popularnej platformy sprzedażowej, by uzyskać wiarygodność i umieszczony w odpowiedniej kategorii z innymi prawdziwymi dyskami (wmieszać się w tłum). Dodatkowo podana jest atrakcyjna cena, wykorzystywany jest mechanizm „chcę szybko i bez wyrzeczeń, bez wysiłku”. W taki sposób oferta może zaślepić nasz rozum i możemy dać się wprowadzić w błąd. Tymczasem w rzeczywistości nie jest to prezentowany dysk SSD, a zwykła karta SD o pojemności 120 GB sprytnie ukryta w obudowę do złudzenia przypominającą prawdziwą obudowę na zewnętrzny dysk SSD.

W efekcie okazuje się, że kupiliśmy produkt, który doskonale imituje prawdziwe dobro, bo jest w solidnym opakowaniu, ma nowoczesne interfejsy. Nawet systemy operacyjny Windows czy Linux widzą reklamowaną wielkość dysku. Dopiero rozebranie dysku na składniki pierwsze powoduje odkrycie fałszerstwa. Ciekawostką jest też fakt, że żaby dokonać takiego fałszerstwa trzeba mieć nieprzeciętną wiedzę i dostęp do najnowszych fabryk, by na masową skalę taką atrapę wprowadzać.

Zagrożenie w sklepie

Rysunek 4 Flickr

Przykłady takich zagrożeń w handlu można mnożyć w nieskończoność. Wystarczy zobaczyć, jak wyglądają opakowania jogurtów, by szybko się zorientować, że złudzenie optyczne, wtapianie się w tłum jest znaną i powszechną taktyką. Duże szerokie wieczko zwężające się ku dołowi, a dno niewidoczne i wklęsłe, ma pokazać, że produktu jest dużo, jak u producenta obok, a cena jest atrakcyjniejsza. Jednak po spożyciu jogurtu odkrywamy, że nasze zmysły uległy iluzji i wprowadzeni zostaliśmy w błąd.

Zagrożenie w diecie dziecka

Rysunek 5 Jakpomasile

Kolejnym zagrożeniem wykorzystującym ten sam mechanizm maskowania, są wszelkie produkty dla dzieci, które kuszą swoimi pięknymi kolorami, uśmiechniętymi osobami - kto nie chciałby być tak szczęśliwy jak te osoby ze zdjęcia? Wystarczy, że zjesz ten produkt. W samym produkcie dzięki specjalnie dobranej ilości cukru i soli, w mózgu wydzielają się endorfiny, hormon szczęścia, który uczy nasz mózg, że po spożyciu tego produktu czujemy się przyjemnie. Jednak po każdym kolejnym spożyciu bodziec jest coraz mniejszy, więc dawkę trzeba zwiększać, co prowadzi często do otyłości i spadku sprawności.

Zagrożenie w świecie samochodów

Na poniższym filmiku widzimy jak można włamać się do nowoczesnych samochodów naszpikowanych najnowszą elektroniką i widzimy też jak najnowsza elektronika ułatwia ten proceder, bo wszystkie wyprodukowane samochody są już prawdopodobnie nienaprawialne. Jak wygląda atak? Wykształcony i sprawny w dziedzinie technologii atakujący wie, że nowoczesne samochody mają dobrze zabezpieczone zamki, kluczyki, zapłony. Tam dane są szyfrowane asymetrycznie, bo stanowią część fortyfikacji samochodu, jednak za każdą granicą jest strefa zdemilitaryzowana i na tej wiedzy bazuje wskazany atak. Atakujący odkryli, że nowoczesne samochody z regulowanym oświetleniem, czujnikami itp., mają w okolicy reflektorów szynę danych do centralnego komputera samochodu. A wewnętrzna szyna jest niezabezpieczona, bo jest częścią wewnętrznej struktury samochodu i szyfrowanie w tym wypadku mocno podniosłoby koszty budowy i działania, bo sygnał trzeba byłoby deszyfrować i szyfrować w wielu miejscach.

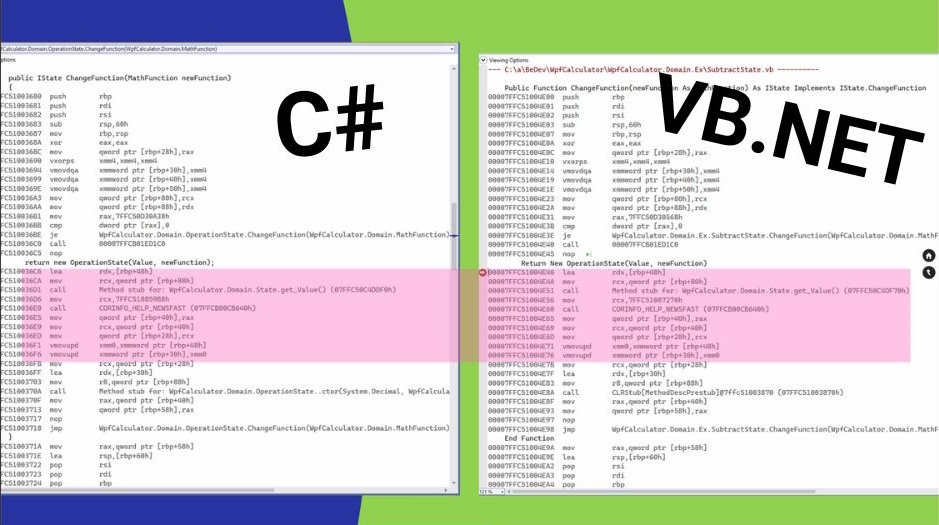

Zagrożenie w świecie komputerów

Dokładnie takie same mechanizmy wykorzystują atakujący zwykłych użytkowników, a także wewnętrzne struktury firmy. Robią dokładnie to samo co robi każdy atakujący, wysyłają na granicę swoich agentów zakamuflowanych pod różną formą - np.: koniecznością weryfikacji hasła, nagrodą, aktualizacją regulaminu itp.. Jest to działanie niezwykle skuteczne, bo chociaż dużą część tych wiadomości da się wyłapać obecnie na serwerach pocztowych, to i tak znaczna część trafia do nieświadomego odbiorcy, który jest ostatnim punktem granicznym systemu zabezpieczeń. Gdy strażnik zostanie zmylony, wtedy atakujący może wniknąć do struktury komputera, a w konsekwencji do firmy i działać przez długi czas całkowicie niezauważony.

Zagrożenie w wodzie

Podobne metody wykrywania ataków są również stosowane w systemie wykrywającym zdatność wody w Wiśle w Warszawie, gdzie wykorzystywane są małże do szybkiego wykrywania zatrucia wody w rzece. Odkryto, że małże posiadają w swoich organizmach zakodowane mechanizmy wykrywające toksyczne substancje w wodzie i w przypadku ich wykrycia zamykają swoje skorupki, by się odizolować od w przypadku wykrycia niewidocznych dla człowieka gołym okiem i , czy w Tutaj można pokazać jak małże wykrywają toksyny - pierwsza granica. Is Poland's tap water really protected by clams?

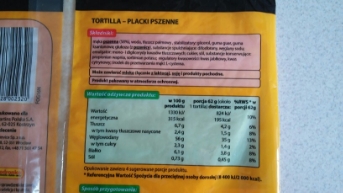

Zagrożenie w tortilli

Rysunek 6 Zdrowyshop

Kolejnym przykładem ze świata rzeczywistego jest przykład tortilli, którą możemy kupić w większości sklepów. Na opakowaniu często zachwalane są zalety produktu, podane są wartości odżywcze, że jest odpowiednia dla vegan, że zboże pochodzi z upraw bez GMO, że jest tworzona z miłości do smaku, tymczasem gdy przyjrzymy się składowi okaże się, że zawiera w sobie wiele substancji chemicznych, o nieznanych dla naszego zdrowia skutkach. Ale mechanizm ataku jest dokładnie ten sam, pokazać się z pięknej strony, a informacje niekorzystne ukryć i liczyć, że ktoś nie zauważy albo zignoruje, bo skoro jest w sklepie, to przecież nie może być złe.

Zagrożenie kursu programowania w świecie gier

Rysunek 7 KomputerSwiat

Warto zająć się tym zagrożeniem bliżej, ponieważ na pierwszy rzut oka może ono być mniej oczywiste. Osiągnięcie najlepszych rezultatów jest możliwe wtedy, gdy osoba nie posiada wystarczającej wiedzy i doświadczenia, aby zweryfikować przedstawioną ofertę. W takiej sytuacji musi polegać na opiniach innych użytkowników, zaufanych autorytetach, znanych osobach, instytucjach, a także na obserwacji dziecka. Niemniej jednak, wszystkie te środki mogą okazać się niewystarczające, ponieważ jak ustalić, czy dziecko rzeczywiście nauczyło się programowania? Tylko osoba posiadająca umiejętność programowania może to rzetelnie zweryfikować.

Jak działa kurs programowania w świecie gier?

Gdy już poznaliśmy jak pozorne dobro ukrywa się w świecie przyrody i innych dziedzinach, możemy zobaczyć, że dokładnie te same techniki są używane w przypadku kursu opartego o świat gier. Rodzic widzące swoje dziecko, które spędza dużo czasu przy komputerze, słysząc o zagrożeniach, próbuje zamienić pozorne dobro na prawdziwe dobro, którym jest umiejętność programowania, tak bardzo poszukiwana obecnie na rynku pracy. Poszukując rozwiązania korzysta z renomowanej wyszukiwarki i natrafia na oferty wielu firm przekonujących, że nawyk grania w gry Scratch, Minecraft, Roblox, można zamienić na umiejętność programowania - dziecko może się bawić i jednocześnie niezauważalnie nauczyć się prawdziwego programowania. Po wejściu na stronę rodzic widzi wiele zadowolonych opinii, wypowiedzi znanych osób, widzi rekomendację od dużych firm i nawet instytucji oświatowych. Po wejściu na stronę i zapoznaniu się z ofertą myśli, że jest ona bardzo ciekawa, a nie możliwe jest, by tyle osób i instytucji było w błędzie.

Cele gry są inne niż cele programowania

Tymczasem cele gry są całkowicie odmienne od celów programowania. Celem gry jest utrzymania gracza jak najdłużej w świecie wirtualnym, zapewnienie mu prostych zadań, dzięki którym w mózgu wydzielać się będzie dopamina - hormon nagrody. Efekt ten uzyskuje się przez muzykę, interaktywność, prostotę zadań.

Natomiast w prawdziwym programowaniu potrzebna jest cisza, skupienie, umiejętność wyjścia ze świata wirtualnego i obserwowanie rzeczywistości, słuchanie, odkrywanie prawdziwej dziedziny. Zanim napiszemy program nie wystarczy obejrzeć, co się dzieje na powierzchni, ale musimy wejść w głąb i starać się zrozumieć jak dana rzecz działa. Jest to zadanie trudne, wymagające dużo wysiłku, często trwające zdecydowanie dłużej niż 2-godzinna rozgrywka, jednak na końcu dające też większą satysfakcję, bo nie tylko zbudowaliśmy program, ale zrozumieliśmy jak coś działa.

Co możemy zrobić? Jakie działania podjąć?

Podsumowując, należy zauważyć, że istnieje ogromna liczba potencjalnych zagrożeń, których niemożliwe jest omówienie w całości oraz przedstawienie ich wszystkich dziecku. Dlatego jedynym właściwym sposobem podejścia do tematu bezpieczeństwa jest wytłumaczeniu dziecku DNA każdego ataku (podszywanie się pod szybkie szczęście – batonik, polubienia na TikTok). Konieczne są też okresowe ćwiczenia praktyczne, gdzie ukrywamy przed dzieckiem różne zagrożenia i w kontrolowanych warunkach sprawdzamy, czy poprawnie je rozpozna – pomysłów jest dużo, ale na początek można się posłużyć powyższą listą z niniejszego artykułu. Tak przeprowadzone ćwiczenia pozwolą w dziecku wytworzyć skuteczny system immunologiczny i skutecznie bronić się przed zagrożeniami świata rzeczywistego i wirtualnego. Powodzenia:)

Zobacz też

Jakie języki programowania są najlepsze dla dzieci? Porównanie popularnych opcji

Co się stanie, gdy do pralki włożymy kamienie zamiast prania? Co znaczy myśleć jak programista?

Czy ChatGPT zdominuje ludzi?

Czy sztuczna inteligencja zdominuje ludzi i zabierze nam i przyszłym pokoleniom pracę?